🕵️♂️ Reto Forense: Oh My Grub

En este reto se nos proporciona una máquina virtual (archivo .ova) de un sistema Debian al que no se puede acceder porque se desconoce la contraseña de root. Nuestro objetivo es recuperar la flag accediendo al sistema a través del gestor de arranque GRUB.

🎯 Objetivo

Obtener acceso root a través del menú GRUB para acceder al sistema de archivos y localizar la flag en el directorio /root.

📥 Paso 1: Importar la máquina virtual

Descarga el archivo oh-my-grub.ova y cárgalo en VirtualBox (o VMware). Asegúrate de que en la configuración de la máquina esté habilitada la opción PAE/NX para evitar errores de arranque.

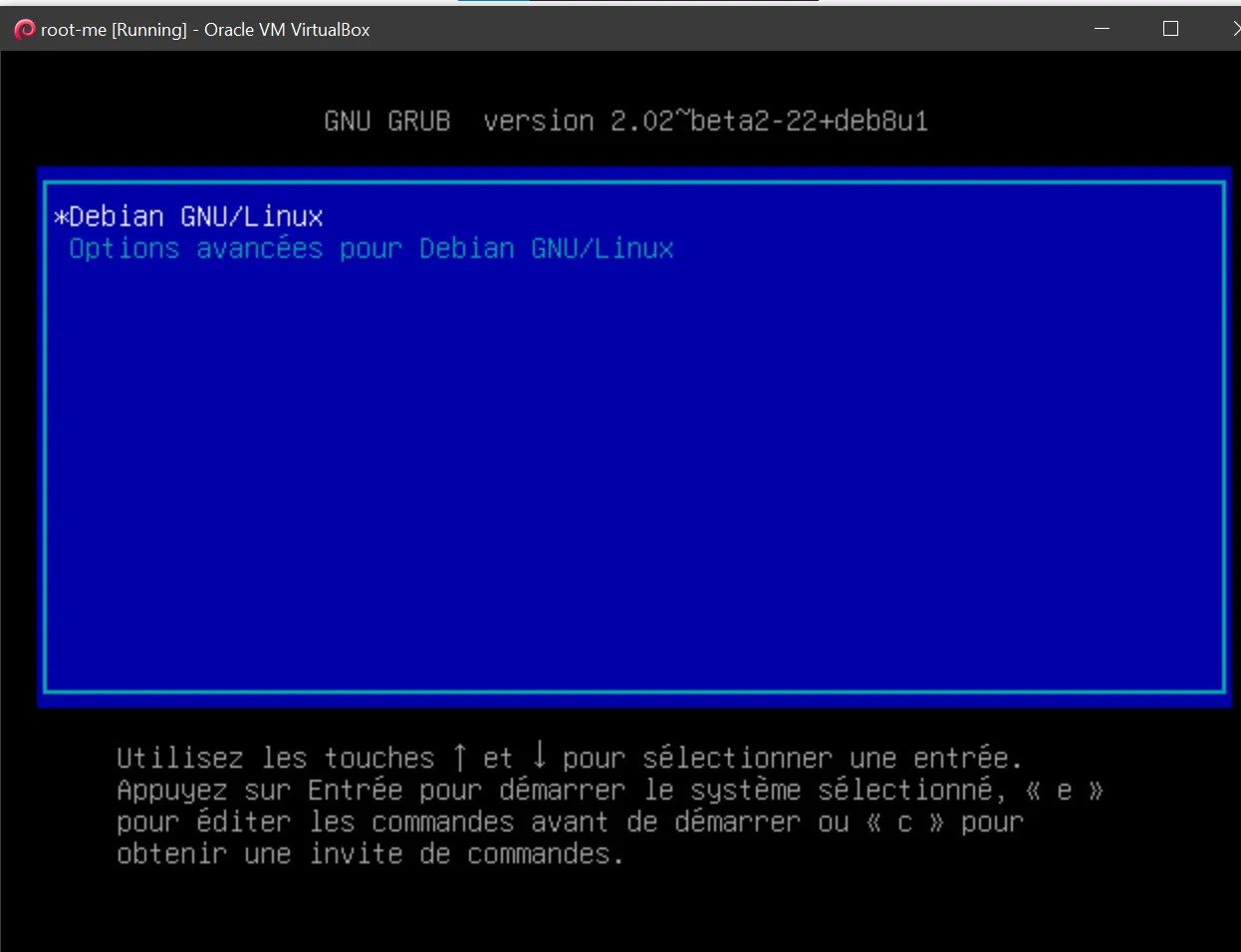

🔧 Paso 2: Acceder al menú GRUB

Durante el arranque de la máquina virtual, presiona Shift (o Esc) para mostrar el menú de GRUB. Si no aparece, prueba reiniciando e insistiendo varias veces.

📝 Paso 3: Editar la entrada de GRUB

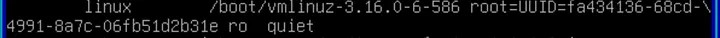

Selecciona la entrada por defecto (normalmente la primera) y pulsa e para editarla. Busca la línea que empieza por linux y reemplaza lo siguiente:

ro quiet Imagen del valor a cambiar

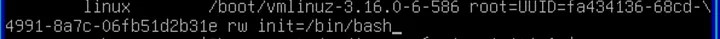

por:

rw init=/bin/bashEsto iniciará el sistema directamente en una shell con privilegios de root.

Resultado del cambio

🚀 Paso 4: Iniciar con los nuevos parámetros

Presiona Ctrl + X o F10 para arrancar el sistema con los cambios realizados. Accederás directamente a una terminal como root.

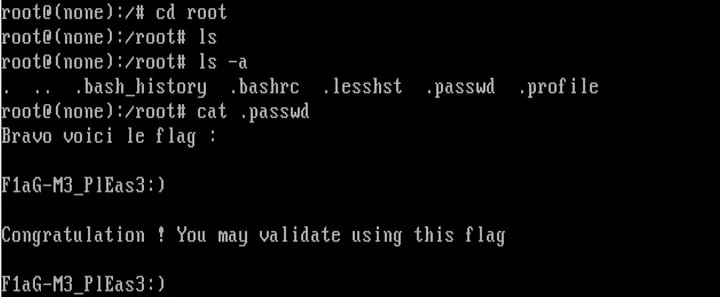

🏁 Paso 5: Obtener la flag

Una vez dentro del sistema, ejecuta:

ls /rooty luego:

cat /root/flag.txtVerás la flag en pantalla.

🧠 Conclusión

Este reto demuestra cómo un arranque mal protegido puede comprometer la seguridad de todo el sistema. El acceso físico, junto con el uso de GRUB, permite obtener privilegios de root fácilmente si no hay contraseñas configuradas en el gestor de arranque.

🛠️ Herramientas utilizadas

- VirtualBox — para ejecutar la máquina virtual

- GRUB — gestor de arranque modificado para obtener acceso root

- Shell de Linux — para listar archivos y leer la flag

✅ ¡Reto completado! Flag encontrada correctamente accediendo a /root/flag.txt.